Uit een grote analyse van miljoenen malware samples die teruggaat tot oktober 2011, is gebleken dat veel van de recente pogingen van de Israëlische regering om Trojan injecties te voorkomen in computers bij de politie, ministeries en ambassades, misschien te laat kwamen.

Volgens Norman AS, met malware analyse onderneming met kantoren in Oslo, Noorwegen en San Diego, zijn meerdere malware-aanvallen tegen Palestijnse en Israëlische doelen al ten minste een jaar aan de gang – allereerst gericht op Palestijnse, daarna Israëlische doelen.

Een paar weken geleden, ontdekte de Israëlische politie berichten die ten onrechte geïdentificeerd werden alsof ze afkomstig waren van de Israëlische Defense Force stafchef Benny Gantz. Dit was de eerste aankondiging van een mogelijke aanval. Vergelijkbare berichten waren ook uitgestuurd naar Israëlische ambassades over de hele wereld. Als nietsvermoedende ontvangers de e-mail openden, vonden zij als bijlage een archief met daarin een surveillance tool gecamoufleerd als een document. Wanneer men deze opende, kunnen hackers gegevens stelen en op afstand de controle over de computer overnemen.

In een poging om te ontdekken of dit een geïsoleerd incident is of iets meer betekenis heeft, hebben Norman onderzoekers samples laten lopen door de grote Norman database van bekende malware. Het lijkt erop dat de aanvallen werden uitgevoerd door dezelfde aanvaller, doordat de malware in kwestie met dezelfde command-and-control-structuren communiceert en in veel gevallen wordt ondertekend met hetzelfde digitale certificaat. De veronderstelling is dat spionage en inspectie het doel zijn.

De hackers richtte allereerst het malware netwerkverkeer op de command-and-control servers in de Gazastrook, en vervolgens naar hosting bedrijven in de VS en het Verenigd Koninkrijk op basis van het onderzoek.

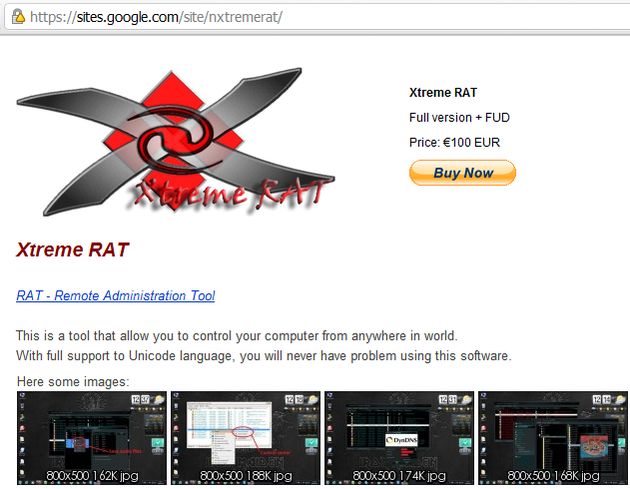

“De aanvaller is nog onbekend voor ons“, aldus Vice President van Norman, Einar Oftedal. “Er zijn verschillende mogelijke alternatieven op basis van de verschillende machtsblokken in de regio. Een ding is zeker, met de beschikbaarheid van off-the-shelf malware voor iedereen zijn de ontwikkelkosten van een dergelijke operatie zo laag dat iedereen erachter kan zitten.” Er werd aangetoond dat de gebruikte malware in de meeste gevallen XtremeRat was, een commercieel verkrijgbare inspectie en op afstand gecontroleerd beheerprogramma.